[本リリースは、2023年4月24日にKasperskyが発表したプレスリリースに基づき作成したものです]

–【概要】—

Kasperskyのグローバル調査分析チーム(GReAT)※は、中央アジアでの機密情報収集を主な活動とするAPT(持続的標的型)攻撃グループ「Tomiris(トミリス)」に関する新しい調査結果を発表します。このロシア語話者の攻撃グループは、おそらく特定を妨げる目的で、想像し得るあらゆるプログラミング言語で急速に開発したとみられる多種多様なマルウェアインプラントを使用しています。GReATのリサーチャーが特に注目した点は、以前、悪名高いAPTグループ「Turla(トゥールラ)」と関連づけられたマルウェアをTomirisが使用していることです。今回の調査結果をセキュリティを含む幅広いコミュニティと共有することによって、Tomiris とTurlaとの関連性にまつわるさらなる証拠など、議論が深まることを期待しています。

————–

2021年9月、当社リサーチャーはTomirisの調査結果を初めて公表しました。それはCIS(独立国家共同体)に加盟するある国の政府機関に対するDNSハイジャックの調査で、その当時、リサーチャーはSolarWinds社製品を狙ったサプライチェーン攻撃との不確かな類似性を指摘していました。その後もリサーチャーは、2021年から2023年にかけて行われた複数の新たな攻撃活動に関する別の脅威としてTomirisを追跡し続け、当社のテレメトリにより、TomirisのツールセットやTurlaとのつながりの可能性を新たに明らかにすることができました。

TomirisはCISの政府機関と外交機関を標的としており、その最終的な目標は内部文書を盗むことにあります。中東や東南アジアなどの地域で被害に遭った組織は、CIS諸国の代表機関などであることが判明しており、Tomirisが攻撃対象を絞り込んでいることを示しています。

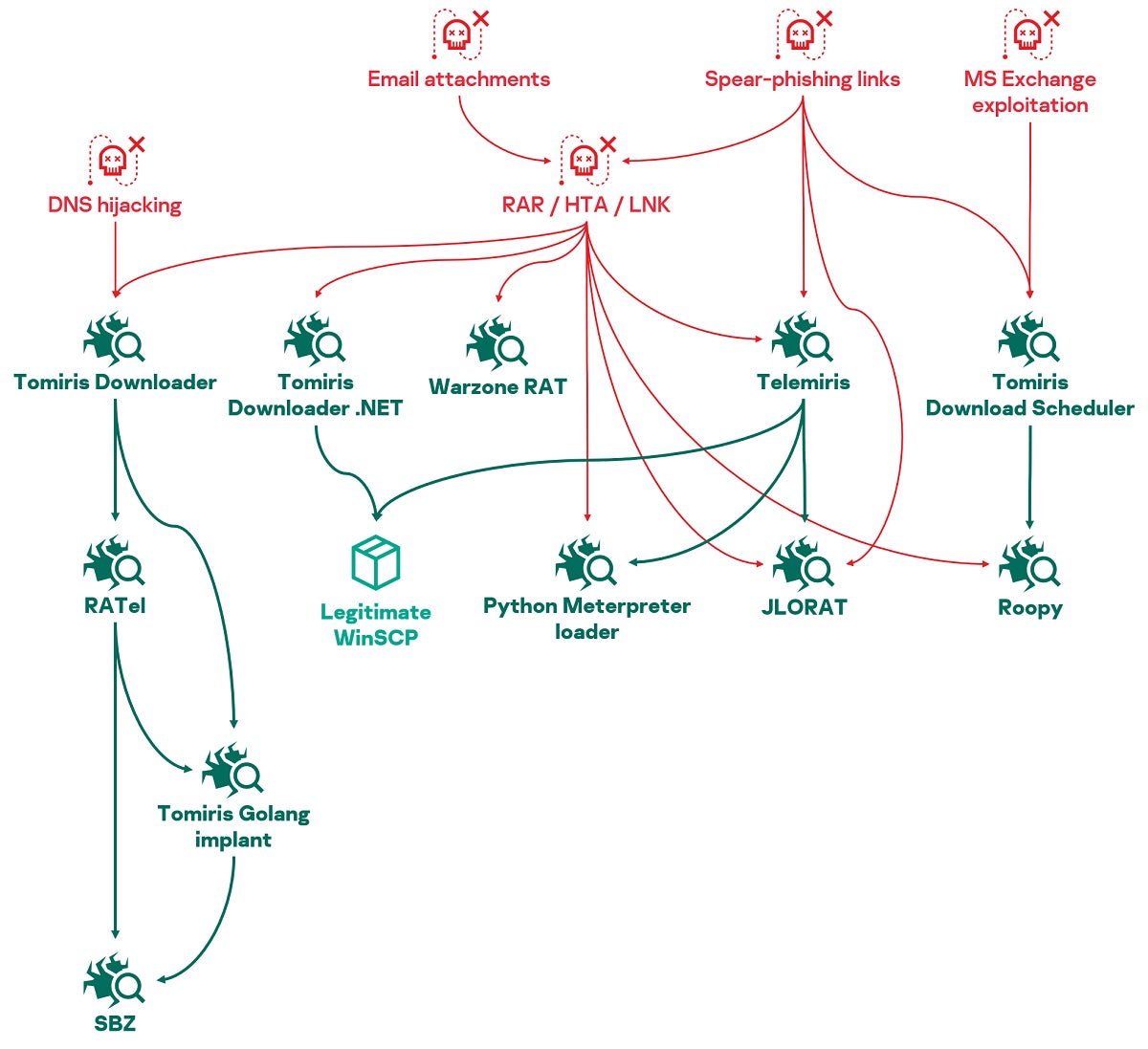

Tomirisはさまざまな攻撃経路を使用して被害者を狙っています。悪意のあるコンテンツ(パスワードで保護されたアーカイブ、悪意のある文書、兵器化されたLNK形式ファイル)が添付されたスピアフィッシングメール、DNSハイジャック、脆弱(ぜいじゃく)性の悪用(特にProxyLogon)、疑わしいドライブバイダウンロードほか、新しい手段もあります。

図:Tomirisが使用する攻撃ツールの関係

最近のTomirisの活動を特別視する理由は、Tomirisが、以前Turlaが使用していたマルウェア「KopiLuwak」と「TunnusSched」を活用していることにある程度の確信を持っているためです。ただし、当社の最新調査では、TomirisとTurlaは攻撃のツールキットは共有しているものの、スパイ技術を交換し合う別々の攻撃グループである可能性が非常に高いとみています。

Tomirisがロシア語話者のグループであることは間違いありませんが、その標的とスパイ技術は、Turlaに関する観察結果とは大幅に異なっています。また、Tomirisの基本的な侵入方法やステルス性への関心の低さは、Turlaのスパイ技術と一致しません。当社のリサーチャーは、その程度を推定することは難しいながらも、攻撃ツールの共有はTomirisとTurlaが何らかの協力関係にあることを潜在的に示していると考えています。TomirisがマルウェアKopiLuwakを使い始めた時期によって、Turlaに関連していると考えられる多くの攻撃やツールを再評価する必要があるかもしれません。

KasperskyのGReATのシニアセキュリティリサーチャー、ピエール・デルシ(Pierre Delcher)は次のように述べています。「現時点ではマルウェアKopiLuwakまたはTunnusSchedを使用しているという事実だけでは、あるサイバー攻撃をTurlaと結びつけることはできませんが、私たちが認識している限り、このツールセットは現在、Tomirisによって利用されています。TomirisがTurlaとは別の攻撃グループと確信していますが、これらの両グループはある時点から協力していた可能性が高いです。これまでは戦術とマルウェア検体のみに注目して調査を続けてきましたが、攻撃者が組織的もしくは政治的制約を受けているということを再認識させられることもよくあります。この調査は、技術的な特定には限界があり、セキュリティを含む幅広いコミュニティとインテリジェンスを共有することによって、この状況を乗り越えることができると考えています」

・Tomiris APTの詳細は、Securelistブログ(英語)「Tomiris called, they want their Turla malware back」でご覧いただけます。

■ 既知または未知の攻撃者による標的型攻撃から企業を守るために、以下の対策を講じることをお勧めします。

・SOCチームが最新の脅威インテリジェンスを利用できるようにする。Kaspersky Threat Intelligence Portalは、当社が提供する脅威インテリジェンスの一元的なアクセスポイントで、過去20年間に収集したサイバー攻撃に関するデータと知見を提供します

https://www.kaspersky.co.jp/enterprise-security/threat-intelligence

・GReATのリサーチャーが開発したサイバーセキュリティ担当者向けのオンライントレーニングでは、最新の標的型攻撃に対処できるスキルを習得できます

https://xtraining.kaspersky.com/

・サイバー攻撃インシデントをエンドポイントレベルで検知、調査し、タイムリーに修復するKaspersky Endpoint Detection and ResponseなどのEDRソリューションを実装する

https://www.kaspersky.co.jp/enterprise-security/endpoint-detection-response-edr

・エンドポイント保護に加え、Kaspersky Anti Targeted Attack Platformなど、高度な脅威をネットワークレベルで早期に検知するセキュリティソリューションを採用する

https://www.kaspersky.co.jp/enterprise-security/anti-targeted-attack-platform

・多くの標的型攻撃では、初期感染にフィッシングやソーシャルエンジニアリング手法が使用されていることから、Kaspersky Automated Security Awareness Platformなどを介して、セキュリティ意識向上トレーニングを導入し、社員が実践的なスキルを学べる機会をつくる

※ Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyの研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

■ Kaspersky について

Kasperskyは、1997年に設立されたグローバルで事業を展開するサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスとセキュリティの専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、24万の企業や組織の重要な資産を守る力になっています。詳しくは https://www.kaspersky.co.jp/ をご覧ください。