2019年頃より、日本を含む世界中で猛威をふるったマルウェア「Emotet」は、サイバー攻撃者の手によってウイルス対策ソフトウェアの検出を回避する改良が行われ続けており、2022年に入ってからも複数の被害が報告されています。Emotetの攻撃手法として代表的なものは、メールに添付したOfficeファイルにマクロを埋め込み、マクロを実行するとマルウェアに感染するというものです。このような手法はEmotetの流行以前から使用されて来た常套手段であり、こうしたサイバー攻撃手法をより高精度かつ低リスクで検出することは、Emotetや、同様の攻撃手段を使用するマルウェアにも有効な防御手段となります。

FFRIセキュリティでは、EmotetなどのOfficeマクロを使用したマルウェアを、より高精度かつ低リスクに検出できる「ディープマクロ分析」機能などの新機能を搭載したFFRI yarai Version 3.5.0をリリースいたしました。また、機械学習エンジンの刷新により検出精度がさらに向上したほか、システム管理者の運用業務を支援するため、マルウェアがどのような動きをしたのか詳細な追跡が簡単にできる機能や、ログ情報の外部連携機能などの強化を行いました。なお、現在FFRI yaraiをご利用中のお客様は、追加費用なしで新機能をご利用いただけます。

新機能「ディープマクロ分析」機能について

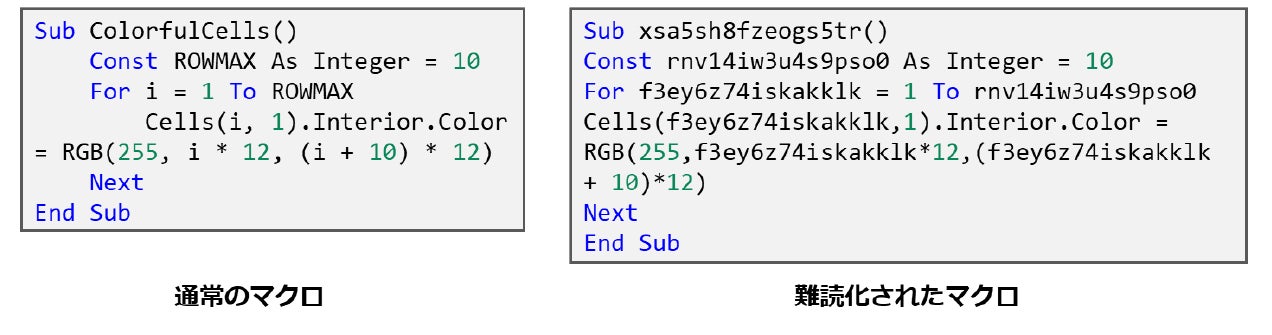

マクロ付きOfficeファイルを送りつける攻撃手法はサイバー攻撃の初期段階に頻繁に利用されていますが、この攻撃を検出し防御できれば、後続の攻撃に発展することはありません。「ディープマクロ分析」機能では、Officeファイルからマクロを抽出し、一切動作させることなくスキャンすることで、より安全に検出することが可能となりました。また、サイバー攻撃に利用されるマクロは、ウイルス対策ソフトウェアによる検出を回避するため、ほとんどが難読化(下図)されています。そこで当社ではプログラムの記述から難読化の特徴を抽出し、悪意を検出する新たな解析技術を開発し、新機能として搭載しました。なお、本解析技術は現在特許出願中です。(特願2021-214691)

機械学習エンジンの刷新

FFRI yaraiの検出エンジンの1つである機械学習エンジンの検出方式を刷新しました。これまでは、実行中のプログラムの動作からマルウェアかどうかを判断していましたが、本バージョンより、プログラムが動作する前にFFRI yaraiのサンドボックス上で仮想的に動作させる方式に変更しました。これにより、マルウェアが活動する前に検出する事が可能となり、より安全な方法でマルウェアを検出することが可能となりました。

検出マルウェアの可視化機能

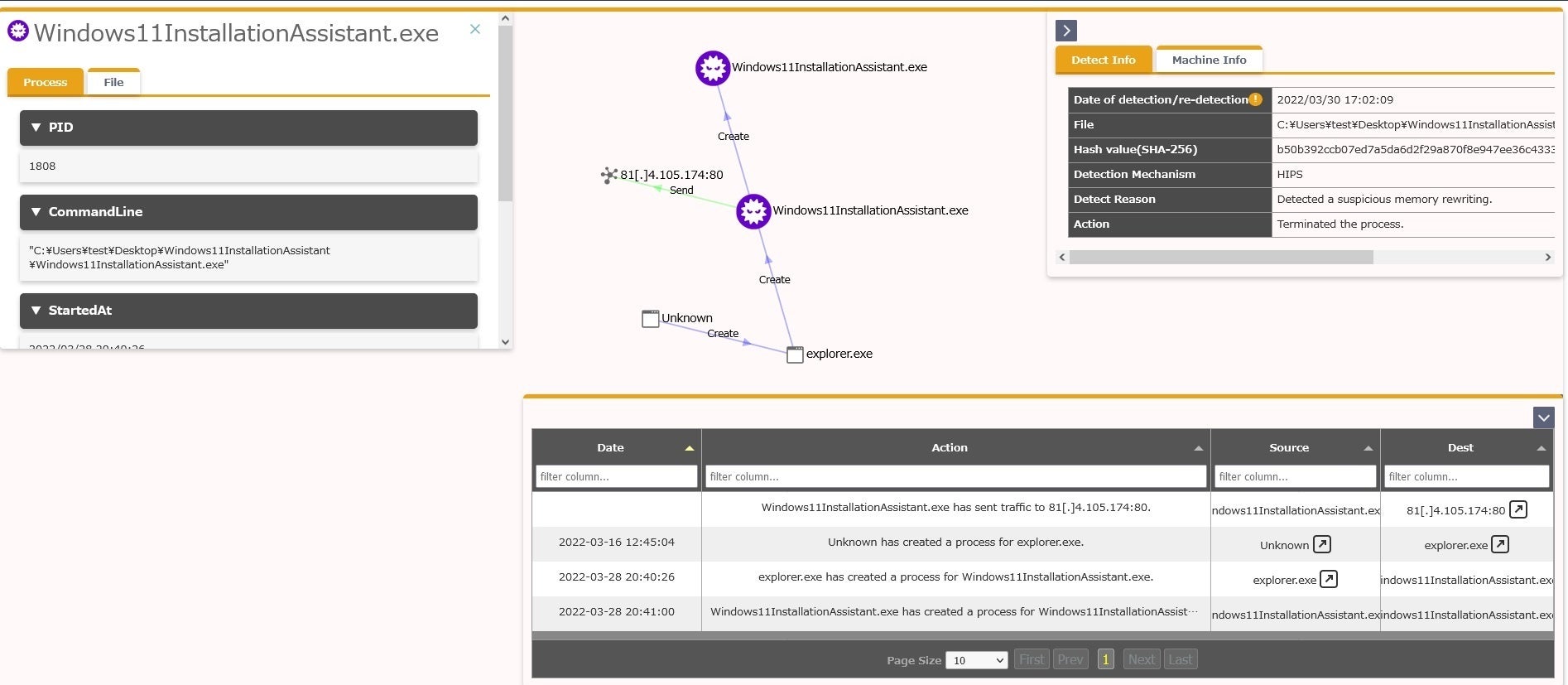

FFRI yaraiが検出したマルウェアによって何が発生したのか、その活動内容や時系列に沿ったアクションの解析などの情報をグラフィカルな画面で確認し、より簡単かつ効率的に追跡・調査できる機能を追加しました。これにより、システム管理者によるマルウェアの詳細な調査や、状況確認、レポートの作成といった運用業務を支援します。

(解析画面)

外部連携機能(Syslog送信機能)

FFRI yaraiの検出したマルウェアの情報を出力する機能(Syslog送信機能)を強化し、管理コンソールより詳細な情報を出力できるようになりました。これにより、既存SIEM(※)へFFRI yaraiの検出情報をスムーズに連携することが可能となりました。

※Security Information and Event Management。PC端末やエンドポイントセキュリティや、ファイアーウォール、IDSなどのセキュリティ情報を集約し、分析・異常検知などを行う仕組み

■提供開始日

2022年6月23日

製品の詳細および、ご利用や価格などにつきましては、下記までお問い合わせください。

■製品に関するお問い合わせ先

以下URLよりお問い合わせください。

https://www.ffri.jp/contact/contact_corporate.htm