–【概要】—

Kasperskyのグローバル調査分析チーム(GReAT)※1は、悪名高いサイバー攻撃グループ「Lazarus(ラザルス)」に属するクラスタの一つである「DeathNote(デスノート)」を調査してきました。DeathNote攻撃活動は、2019年の世界中の暗号資産(仮想通貨)関連の企業に対する攻撃を皮切りに、ここ数年間で劇的に変化しました。2022年末までには、標的を絞り込み、欧州、ラテンアメリカ、韓国、アフリカのIT企業と防衛企業に影響を及ぼしました。GReATのリサーチャーは、過去4年間にわたるDeathNote攻撃活動の標的、およびそのツール、技術、手順の開発と改良の変遷を最新のレポートにまとめています。Lazarusグループはそのアプローチを精緻化し続けているため、悪意のある活動から防御するための先を見越した手段を講じることが極めて重要です。

————–

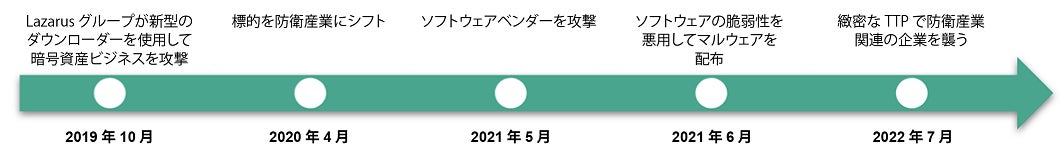

Lazarusは、長期にわたり暗号資産関連のビジネスを標的としています。GReATのリサーチャーはLazarusの活動を監視する中で、あるケースで大幅に変更されたマルウェアが使用されていることに気付きました。2019年10月中旬、VirusTotal※2にアップロードされた疑わしい文書を見つけ調査を進めたところ、この悪意のある文書を開くことで感染するマルウェアの作者は、暗号資産ビジネスに関連する文書をおとりとして使用していました。例えば、ある暗号資産の購入に関するアンケート、特定の暗号資産の紹介、ビットコインマイニング会社の紹介などです。これが、最初のDeathNoteクラスタの攻撃活動であり、キプロス、米国、台湾、香港で暗号資産に関わる個人と企業を標的にしていました。

図:時系列で見るDeathNoteクラスタ

しかし、2020年4月、リサーチャーはDeathNote攻撃活動の標的が変化していることに気付きました。調査の結果、防衛産業に関連する東欧の自動車産業と学術機関が標的となっていることが明らかになりました。攻撃者は、全てのおとり文書を防衛関連事業者や外交関連の職務内容に関する文書に切り替えていました。さらに、攻撃に使用する文書にリモートテンプレートインジェクション技術を使用して感染チェーンを念入りに作成するとともに、トロイの木馬化されたオープンソースのPDFビューアソフトウェアを利用しました。両方の感染手法にはいずれも同じマルウェア(DeathNoteダウンローダー)が使用されており、被害者の情報を攻撃者側にアップロードします。

リサーチャーは2021年5月、ネットワークデバイスとサーバーの監視用ソリューションを提供する欧州のIT企業が、DeathNoteクラスタの攻撃を受けたことを確認しました。さらに、2021年6月上旬、新しいメカニズムを利用して韓国の標的にサイバー攻撃を開始していました。リサーチャーの注意を引いたのは、このマルウェアの初期段階が、韓国でセキュリティに広く使用されている正規ソフトウェアによって実行されたことです。

さらに2022年には、リサーチャーは、DeathNote攻撃活動がラテンアメリカの防衛関連事業者に対して行われていたことを発見しました。初期の感染経路は、これまでにほかの防衛産業のケースで見てきたものと同じで、悪意のあるPDFファイルをトロイの木馬化されたPDFリーダーで開くものでした。しかし、この場合は、最終的なペイロードを実行するためにサイドローディング技術を採用していました。

2022年7月に初めて発見された進行中の攻撃では、Lazarusグループがアフリカの防衛関連事業者の侵害に成功したことが明らかになりました。初期感染経路は、Skypeメッセンジャーを介して送信された疑わしいPDFアプリケーションでした。PDFリーダーを実行すると、同じディレクトリ内に正規のファイルと悪意のあるファイルの両方を作成します。

KasperskyのGReATのリードセキュリティリサーチャー、パク・ソンスー(Seongsu Park)は次のように述べています。「Lazarusは、高度な技術を持つ悪名高い脅威アクターです。DeathNoteクラスタを分析した結果、ここ数年にわたり、戦術、技術、手順が急速に進化していることが判明しました。今回の攻撃活動では、暗号資産関連のビジネスにとどまらず、正規のソフトウェアと悪意のあるファイルの両方を展開して防衛企業を侵害しています。Lazarusグループはそのアプローチを精緻化し続けているため、企業や組織は警戒を続け、悪意のある活動から防御するための先を見越した手段を講じることが極めて重要です」

・LazarusのDeathNoteクラスタ、攻撃活動とTTPs(戦術、技術、手順)の詳細は、Securelistブログ(英語)「Following the Lazarus group by tracking DeathNote campaign」でご覧いただけます。

https://securelist.com/the-lazarus-group-deathnote-campaign/109490/

■ 既知または未知の攻撃者による標的型攻撃から企業を守るために、以下の対策を講じることをお勧めします。

・サイバーセキュリティの監査を実施し、ネットワークを定期的に監視し、ネットワークの境界や内部で検知された全ての脆弱(ぜいじゃく)性や悪意のある要素を修正する

・多くの標的型攻撃では、フィッシングやソーシャルエンジニアリングから始まるため、自社の従業員に基本的なサイバーセキュリティトレーニングを実施する

https://www.kaspersky.co.jp/small-to-medium-business-security/security-awareness-platform

・ソフトウェアやモバイルアプリは信頼できるソースや公式アプリストアからのみダウンロードするよう従業員を教育する

・EDR製品を使用して適切なタイミングでのインシデント検知と高度な脅威への対応を可能にする。Kaspersky Managed Detection and Responseなどのサービスは、標的型攻撃に対する脅威ハンティング機能を提供しています

https://www.kaspersky.co.jp/enterprise-security/managed-detection-and-response

※1 Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyの研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

※2 VirusTotal

Googleが運営するWebサイトで、ユーザーがファイルやURLをアップロードすると、主要なセキュリティベンダーの定義ファイルを使って悪質なものであるかどうかを調べることができます。

■ Kaspersky について

Kasperskyは、1997年に設立されたグローバルで事業を展開するサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスとセキュリティの専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、24万の企業や組織の重要な資産を守る力になっています。詳しくは https://www.kaspersky.co.jp/ をご覧ください。